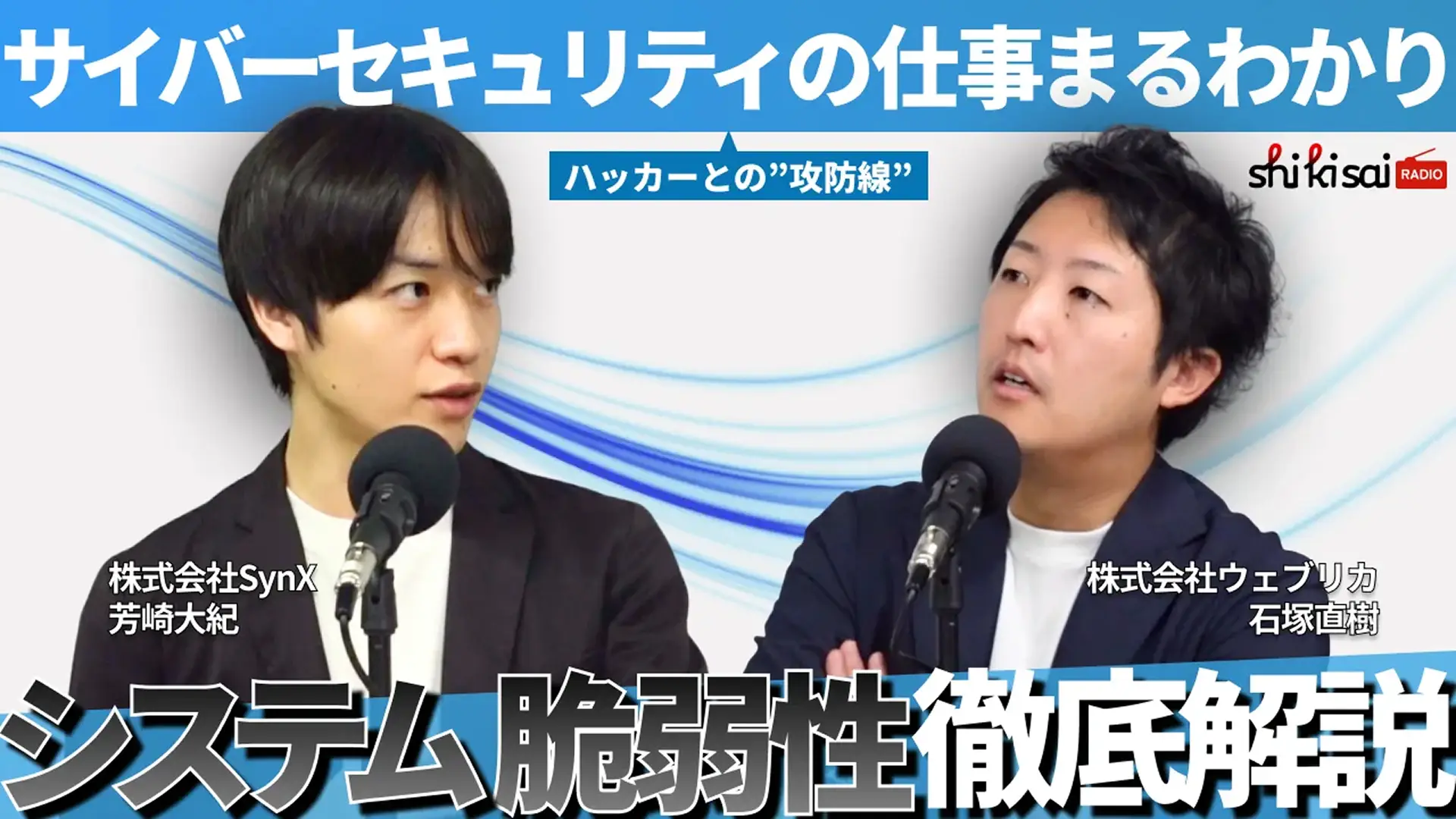

【システム脆弱性徹底解説】ーサイバーセキュリティの仕事まるわかり

株式会社SynX(本社:東京都、代表取締役CEO:西 潤一郎)は、地域情報メディア 「地域色彩」 に出演いたしました。

番組では、SynXセキュリティアドバイザー 芳崎大紀 が

「開発とセキュリティの狭間に潜むリスク」

「ECサイト運営者が見落としがちな“落とし穴”」

などを、実例を交えて分かりやすく解説しています。

ぜひ、ご覧ください。

▶ 地域色彩(番組サイト)

https://chiiki-shikisai.com/radio/

▶ SynX出演回(番組動画)

https://chiiki-shikisai.com/radio/synx-co-jp/